Платформа SafeInspect — отечественное решение для эффективного контроля за привилегированными учетными записями и сессиями в современных информационных системах — как классических, так и облачных. Решение обладает широким набором функциональных возможностей, эффективно разграничивает доступ к разным уровням ресурсов, позволяет встраиваться в любую существующую инфраструктуру предприятия, минимизирует риски утечки информации.

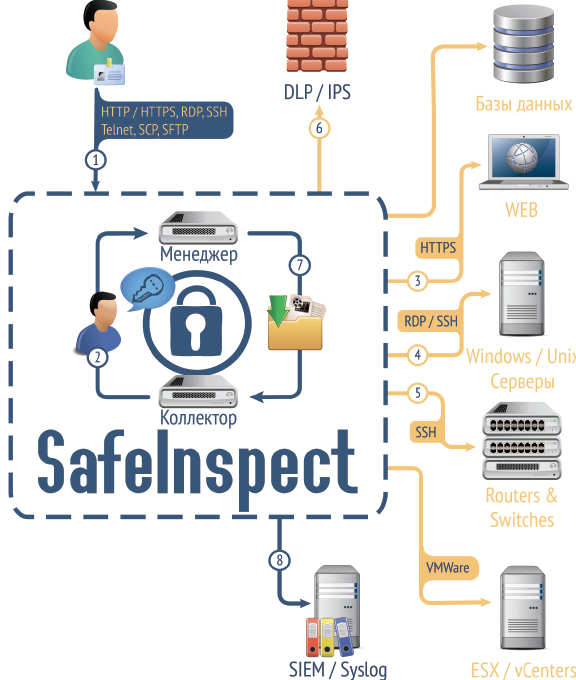

Принцип работы решения SafeInspect

1. Подключение

2. Аутентификация и авторизация

3-5. Подключение к ресурсам

6. Отправка данных в DLP / IPS

7. Сохранение записи сессий

8. Отправка логов в SIEM / Syslog

Основные возможности

- Обеспечивает защиту доступа к серверам (Windows, Unix, Linux, Mainframe), базам данных, сетевым устройствам и другим устройствам инфраструктуры, использующим протоколы администрирования;

- Контроль широко используемых протоколов администрирования SSH, RDP, HTTP/HTTPS, Telnet и др.;

- Запись рабочих сессий привилегированных пользователей (системные администраторы, сетевые инженеры, руководящий состав ИТ-служб, сотрудники аутсорсинговых компаний и пр.) с использованием различных протоколов для последующего просмотра и скачивания видео;

- Создание и хранение всех журналов действий пользователей (время, субъект и объект доступа, действие над объектом доступа), обеспечивая полноценное воспроизведение действий пользователей с серверами или информационными системами;

- Индексация видеозаписей и журналов действий, создание единой базы событий;

- Полнотекстовый поиск по базе, предоставление различных отчетов по каждому пользователю, рассылка отчетов заинтересованным лицам, в том числе, по расписанию;

- Поддержка установки значительного количества коллекторов;

- Выполнение зонального или централизованного аудита (по всей инфраструктуре);

- Интеграция с современными системами SIEM (Security Information and Event Management, управление событиями и информацией о безопасности), IPS (Intrusion Prevention System, предотвращение вторжений), Web filters, DLP (Data Leak Prevention, предотвращение утечек информации) и т. д.

Ключевые преимущества

- Простой, гибкий и эффективный контроль за действиями пользователей, управление доступом к приложениям и выполняемым функциям на серверах, предоставление логов и видеозаписей контролируемых событий;

- Широкий спектр вариантов настроек доступа для привилегированных пользователей под практически любые сценарии: по расписанию или по запросу, на один или несколько раз, по группам доступных активов и т. д. (Гранулированный доступ);

- Полный контроль работы администраторов и пользователей с расширенными правами, включая возможность «разрыва» сессии в реальном времени, если действия привилегированных пользователей вызовут подозрения;

- Использование наиболее эффективных алгоритмов записи и хранения данных:

- Присвоение всем данным специальных меток времени, позволяющих осуществлять быстрый поиск и обеспечивать достоверность информации;

- Надежная защита баз данных (данные шифруются и хранятся в отдельном хранилище с защищенным доступом на чтение и добавление новых записей);

- Предельно компактный размер записей (до 5 МБ/ч для проиндексированных SSH-сеансов, до 20 МБ/ч для RDP-сеансов на разрешении 1920×1080).

- Гибкие методы встраивания в инфраструктуру компании:

- В распределенной инфраструктуре;

- «В разрыв» корпоративной ИТ — системы;

- В различных режимах:

- «Бастион», режим прокси — сервера для подключений;

- L3 — режим маршрутизатора (привилегированные пользователи и целевые сервера находятся в разных сетях);

- L2 — режим сетевого моста (обработка всего трафика, в том числе VLAN).

- Сокращение затрат на развертывание и техобслуживание системы — SafeInspect не требует установки агентского ПО на администрируемых устройствах или рабочих станциях;

- Установка как на «железе» (сервере), так и в виртуальной среде: VMware, Hyper-V, Virtualbox;

- Быстрое развертывание системы:

- Не более 20 минут для основного варианта поставки — Virtual Appliance;

- ~ 2 часа — развертывание с настройками для полноценной работы.

- Минимальное вмешательство в сетевую инфраструктуру;

- Повышение уровня безопасности: использование двухфакторной аутентификации с использованием токенов (например, E-token, Рутокен), а также системы одноразовых паролей;

- Отказоустойчивость, работа как в автономном, так и распределенном режиме, высокая доступность системы;

- Импортонезависимое решение, закрывающее все необходимые требования регуляторов:

- Федеральный закон № 152 (О персональных данных, ПДн);

- Федеральный закон № 187 (Безопасность объектов критической информационной инфраструктуры, КИИ);

- Приказ ФСТЭК № 239 (Меры безопасности для значимых объектов КИИ);

- GDPR (General Data Protection Regulation, Европейский регламент по защите ПДн).

- Продукт включен в Единый реестр российских программ для ЭВМ и баз данных;

- Наличие лицензий ФСТЭК и ФСБ России;

- Применение для контроля защищенности данных в любых государственных информационных системах.